Cyber Security per il mondo della finanzaMantieni al sicuro i tuoi dati e le tue risorse sensibili

Cyber Security per il mondo della finanzaMantieni al sicuro i tuoi dati e le tue risorse sensibili

L’industria finanziaria, da anni, è leader nel settore della sicurezza dei dati. Le banche, le imprese di mediazione, gli assicuratori, le imprese di leasing e gli altri enti attivi sul mercato finanziario, infatti, sono pronte a sostenere i maggiori investimenti per garantire la sicurezza di dipendenti e clienti. Ciò avviene poiché i servizi finanziari sono una delle aree più vulnerabili a cyberattacchi di ogni tipo.

Anche se, per ragioni di riservatezza, se ne parla poco, molte innovazioni a livello di cyber security sono nate nel settore finanziario. E poiché “il denaro ama il silenzio”, il settore finanziario cerca di mantenersi un passo avanti agli hacker.

Esistono molti metodi per accedere senza autorizzazione ai servizi. Quest’aspetto, di giorno in giorno, ci espone a nuove criticità. La classificazione di questi pericoli comincia dai tentativi di violazione dell’account o dal furto dei dati (sia come risultato di un attacco che per effetto di una fuga di dati di accesso da altri servizi). I metodi più sofisticati comprendono tentativi di interferenza con i dettagli degli ordini o attacchi che utilizzano la verifica a due fasi 2SV (two-step verification).

Gli ultimi anni ci hanno fatto capire che il metodo più sicuro per la tutela della sicurezza di accesso agli strumenti di pagamento sono gli strumenti 2FA, realizzati sotto forma di token hardware o di soluzioni mobili più avanzate. Le opzioni migliori sono quelle che garantiscono la veridicità dei dati presentati e un adeguato livello di sicurezza per l’utente.

Il token tPro Mobile è uno strumento mobile avanzato per l’autorizzazione delle transazioni e l’autenticazione rigorosa dell’utente. La soluzione è stata elaborata per garantire il rispetto dei requisiti della direttiva PSD-2. tPro Mobile garantisce la sicurezza, l’unicità e l’integrità del codice di autorizzazione in ogni fase della sua elaborazione, nonché l’integrità dei dati presentati ai fini del bonifico. La compatibilità con la soluzione può svilupparsi su tre livelli diversi:

Tale divisione permette un’integrazione rapida e conveniente anche nel caso di applicazioni mobile già esistenti, dove tPro Mobile viene offerto come una raccolta di librerie di programmazione tPro MobileSDK. Ciò consente di aggiungere un ulteriore livello di sicurezza alle applicazioni esistenti, pur mantenendo tutti i vantaggi del token.

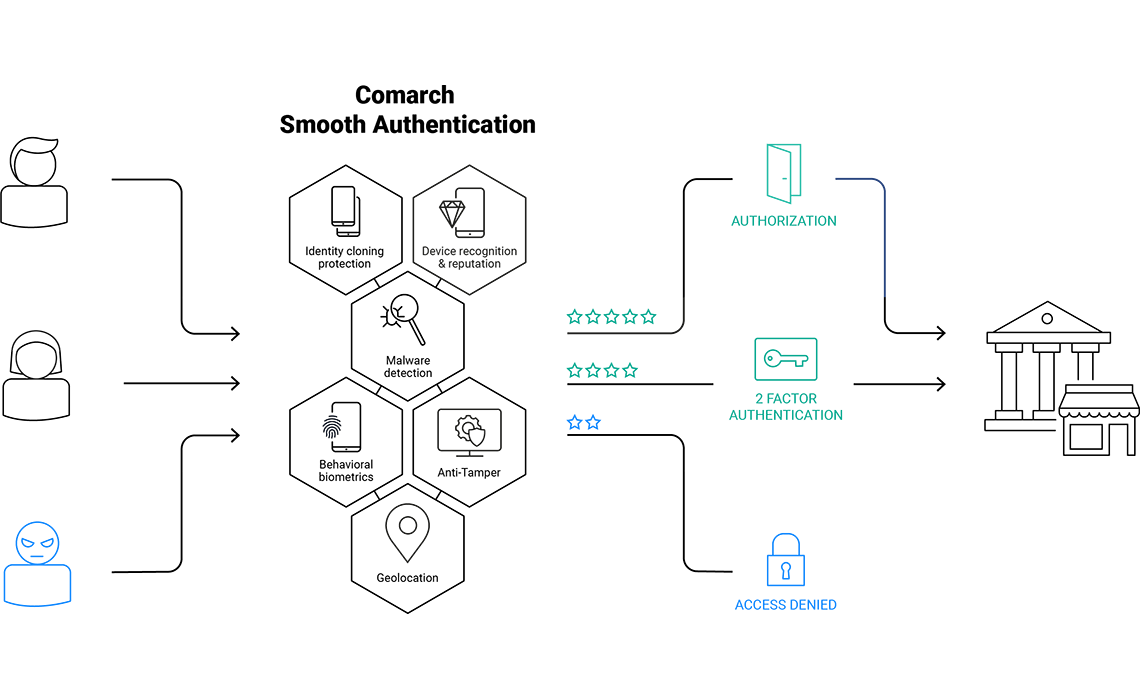

Comarch Smooth Authentication è una piattaforma per la prevenzione dei rischi on-line e dei furti di identità, pensata per le postazioni di lavoro e i dispositivi mobili.

La piattaforma segue sia l'attività degli utenti finali che quella dei loro dispositivi al fine di calcolare un punteggio parziale e generale che comprende l'autenticazione, l'autorizzazione o altre operazioni. Il punteggio si riferisce direttamente al dispositivo identificato e ai dati provenienti dall'archivio dei pericoli on-line. Per questo vengono raccolti numerosi dati in base alle interferenze non autorizzate o alle impronte digitali del browser e del dispositivo.

La piattaforma CSA è un sistema rule-based che raccoglie e utilizza indicatori per valutare i rischi associati alle attività dell’utente finale. La soluzione ha una struttura modulare e può essere fornita in versione pronta all'uso o come libreria SDK.

Comarch Identity & Access Management (IAM) è una soluzione che offre una gestione completa dell'identità utente e il controllo degli accessi alle risorse aziendali come applicazioni web, servizi VPN e postazioni di lavoro. L’architettura modulare della soluzione facilita il suo adattamento a specifici tipi di organizzazioni, indipendentemente dalle loro dimensioni, struttura o posizione geografica.

Grazie alla collaborazione con il server di autenticazione Comarch IAM Authentication Server (CIAM AS), la famiglia tPro fornisce una soluzione pronta per l’uso al fine di proteggere l’autenticazione e le operazioni connesse, dando una protezione efficiente contro i seguenti attacchi:

In questo modo, oltre al valore di CIAM AS, ti offriremo:

Questo spettro completo di protezione del tuo sistema finanziario può migliorare significativamente l’immagine dell’organizzazione e, soprattutto, garantire una protezione efficace contro molte minacce informatiche.

Delinea le tue necessità aziendali e noi ti offriamo una soluzione apposta per te.