Comarch Identity and Access ManagementMonitora l’accesso al tuo patrimonio e ai dati personali

Comarch Identity and Access ManagementMonitora l’accesso al tuo patrimonio e ai dati personali

Conforme al regolamento GDPR

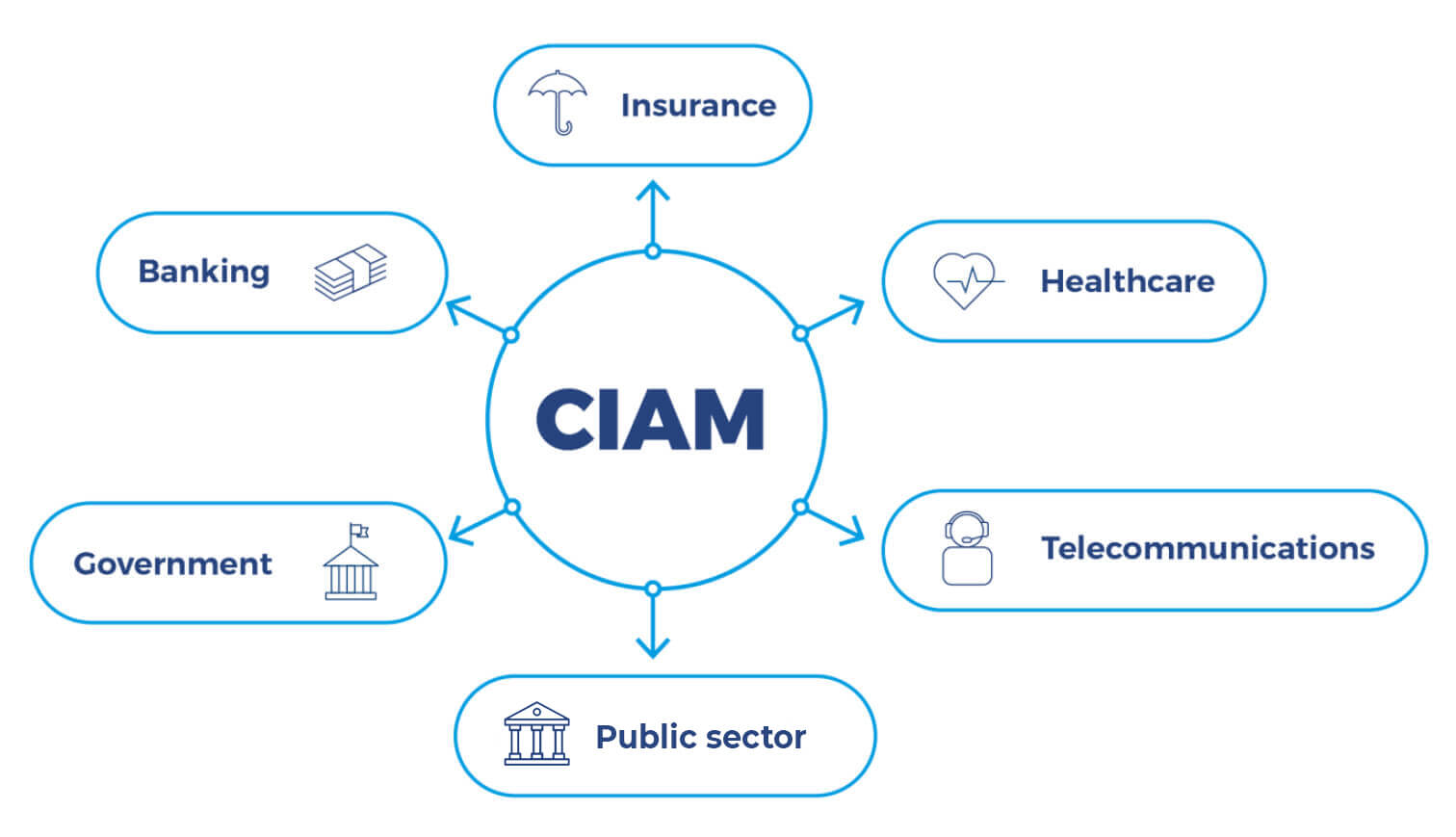

Comarch Identity & Access Management (CIAM) unisce le funzioni dei sistemi di gestione delle identità e degli accessi. Permette di monitorare in modo completo l’accesso alle applicazioni aziendali, alle postazioni di lavoro e alle reti VPN.

Comarch Identity & Access Management è una soluzione di avanguardia a livello mondiale per gestire il ciclo di vita di identità, autenticazione, autorizzazione e responsabilità. La sua architettura modulare offre la possibilità di adattare il prodotto a vari tipi di organizzazione, con gerarchie e realtà geografiche diverse.

Il sistema supporta le procedure organizzative dei flussi di lavoro e mantiene aggiornati tutti gli account degli utenti nelle varie applicazioni. Inoltre, offre una comoda integrazione per la gestione degli accessi e le attività di autorizzazione.

CIAM è facilmente integrabile con dispositivi e applicazioni multiple per l’autenticazione e l’autorizzazione. Tali dispositivi comprendono: smart card, certificati criptati, token hardware e software. Queste caratteristiche permettono di estendere notevolmente l’ambito di applicazione del sistema.

Comarch Identity & Access Management è utilizzabile per la definizione dei ruoli e dei permessi di accesso, per accedere a distanza alle risorse IT aziendali o per assegnare vantaggi. Fornisce anche un’importantissima assistenza nel soddisfacimento dei requisiti RGPD e PSD2.

Contattaci e richiedi una Demo

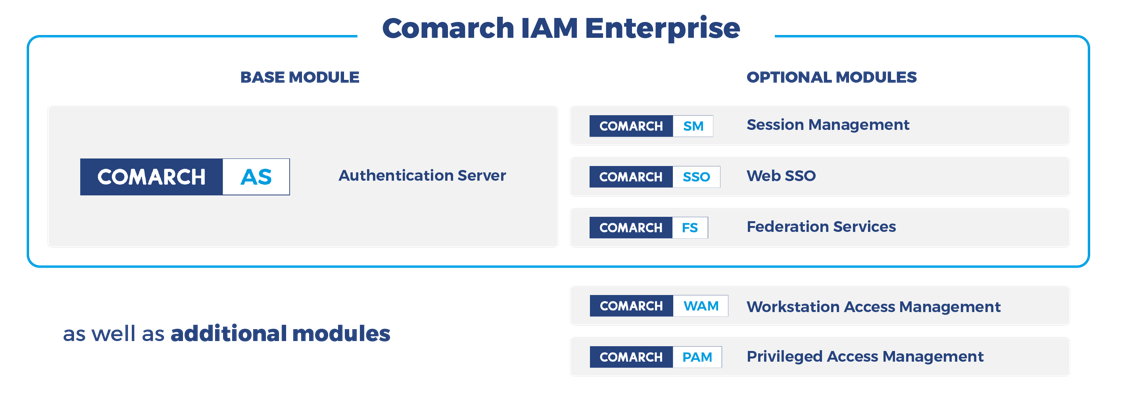

Comarch IAM offre moduli di base e complementari che consentono al cliente di gestire l’identità dell’utente e gli accessi sia nelle piccole che nelle grandi imprese.

I vari moduli forniscono ai clienti un servizio completo integrato in una sola piattaforma. Esistono 3 gruppi di moduli: base, opzionale e aggiuntivo. Insieme, costituiscono la soluzione Comarch IAM Enterprise.

ermette l’aggregazione di tutti i servizi correlati all’autenticazione dell’utente e alla convalida dei dati di autorizzazione.

Semplifica la gestione degli utenti e garantisce un’elevata flessibilità, aggregando i permessi provenienti da varie applicazioni.

Permette di gestire tutte le identità degli utenti e di assicurare l’accesso alle risorse richieste alle sole persone autorizzate, per ragioni specifiche e solo in determinati momenti.

Consente l’accesso ai sistemi e alle risorse all’interno di tutta l’impresa, in base a permessi di diversi livelli.

Integrazione con Active Directory, LDAP, protocolli Kerberos e servizio Radius.

Permette l’uso di certificati cifrati come metodo di autenticazione.

Compatibilità con gli standard industriali (ad es. SAML e OpenID Connect).

Aiuta a riflettere la struttura organizzativa e permette di utilizzare il principio del doppio controllo ogni volta che l’utente o il suo supervisore richiedono un nuovo permesso.

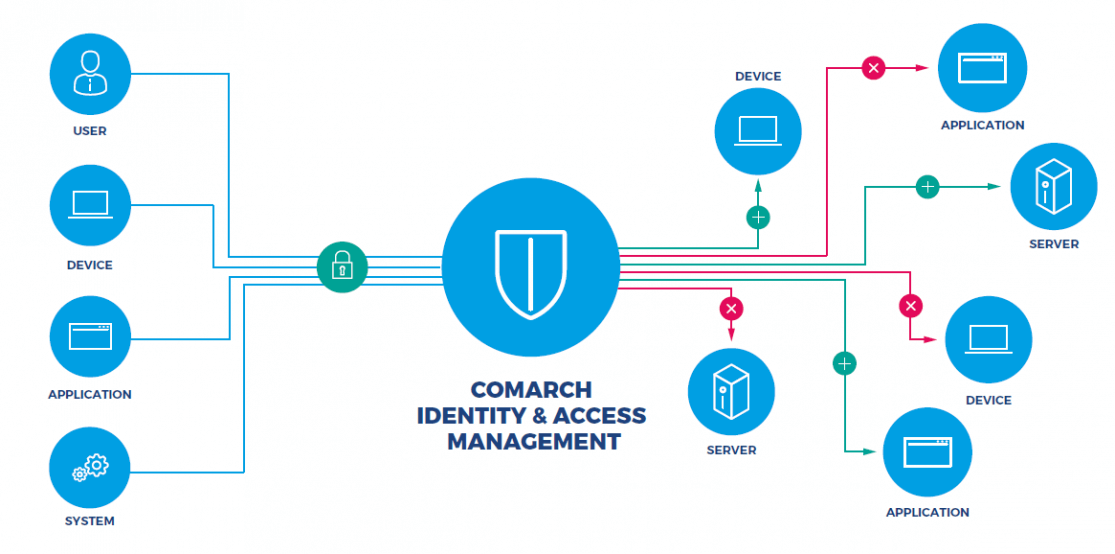

Il diagramma seguente illustra la posizione della piattaforma CIAM nell’infrastruttura aziendale e l’importanza del software di gestione delle identità e degli accessi per la tutela dei dati protetti/sensibili.

Le applicazioni integrate non richiedono più l’autenticazione dell’utente: Comarch IAM Authentication Server consente direttamente la verifica delle credenziali. I metodi di autenticazione richiesti da ogni applicazione possono essere personalizzati al momento in base alle necessità aziendali.

Grazie all’architettura flessibile della piattaforma è possibile garantire una facile integrazione con metodi di controllo aggiuntivi (ad esempio metodi usati da altri venditori, come Vasco/OneSpan o Gemalto).

Metodi di autenticazione disponibili con Comarch IAM:

Permette all’utente di accedere a una serie di applicazioni web con un solo pacchetto di dati per il login.

Fornisce assistenza nell’ambito della portabilità dei dati, del diritto all’oblio, dell’anonimizzazione, della pseudoanonimizzazione, nonché dei requisiti PSD2.

Permette agli utenti di portare a termine autonomamente alcune operazioni amministrative, come il cambio della password o l’assegnazione di un nuovo token sul cellulare.

Permette di concedere permessi ad altri utenti in condizioni di tempo limitato.

La complessità sempre maggiore delle strutture organizzative e il crescente numero di applicazioni utilizzate dalle aziende rende la gestione degli utenti un compito complesso e dispendioso a livello di tempo. Questo problema si può risolvere applicando una soluzione centralizzata per la gestione delle identità e degli accessi, tale da ridurre al minimo gli sforzi e i possibili errori umani.

Comarch IAM è utilizzabile per la definizione dei ruoli e dei permessi di accesso, per accedere a distanza alle risorse IT aziendali o per assegnare privilegi di accesso.

I principali beneficiari di questa soluzione sono le aziende con sede nell’UE che si occupano del trattamento e delle transazioni di dati sensibili, ai sensi dei requisiti GDPR o PSD2.

Altri vantaggi della soluzione Comarch CIAM:

Delinea le tue necessità aziendali e noi ti offriamo una soluzione apposta per te.